Es normal que cuando nos registramos en cualquier servicio web veamos una advertencia en la que se nos indica que la contraseña debe ser al menos de ocho caracteres. Hasta el NIST, un organismo especializado en estos temas, ofrece dicho consejo. Pues bien: esa recomendación está quedándose obsoleta.

Es lo que ha demostrado HashCat, una herramienta Open Source de recuperación de contraseñas que es capaz de crackear cualquier contraseña de ocho caracteres para el ya veterano sistema NTLM de Windows en apenas dos horas y media.

"Las contraseñas de ocho caracteres están muertas"

Las recomendaciones para una contraseña fuerte suelen comenzar con esa longitud de caracteres, que desde hace tiempo se establecía con unos mínimos de al menos ocho caracteres. Las modernas GPUs, no obstante, han hecho que esa recomendación se esté quedando anticuada.

En un hilo en Twitter, los responsables de HashCat explicaban como en la última versión de HashCat 6.0.0 Beta era posible combinar la potencia de ocho tarjetas gráficas RTX 2080 Ti para realizar un ataque offline que superara la cifra de velocidad de cracking de 100 GH/s (gigahashes por segundo).

Esta herramienta lleva años demostrando su potencial a la hora de realizar ataques de fuerza bruta para tratar de desvelar contraseñas usando la potencia de componentes especializados como esas gráficas de última generación. Dichos desarrolladores lo dejaban claro:

Las pruebas de crackeo de contraseñas actuales muestran que la contraseña mínima de ocho caracteres, sin importar su complejidad, puede ser crackeada en menos de 2,5 horas.

Para el hacker Tinker, que conversó en Twitter con The Register, la conclusión era clara: "la contraseña de ocho caracteres está muerta". Al menos, desde luego para el caso estudiado, que era un conjunto de contraseñas basadas en el protocolo de autenticación NTLM, un viejo sistema utilizado en Microsoft Windows y en Active Directory que desde hace tiempo ha sido reemplazado en casi todos los escenarios por Kerberos.

Puedes hacerlo en la nube o, con (mucha) paciencia, en tu PC

El coste de una máquina como la utilizada para las pruebas no es bajo y puede llegar a los 10.000 dólares, explicaba ese hacker, pero otros daban otra opción: usar los sistemas de computación en la nube que ofrecen empresas en la nube y que podrían conseguir lo mismo por apenas 25 dólares.

I did some math.

— uıʌɹǝ ɯoʇ (@techbytom) 14 de febrero de 2019

Using AWS p.3 instances to calculate cost, and assuming the attacker has $25:

Your 8 character password will probably be cracked in 12 minutes or less.

Si no queréis invertir ni en una u otra opción, siempre podréis usar vuestro PC o portátil aunque vaya mucho más lento. Los proyectos Open Source en este sentido y los tutoriales que enseñan a dar los primeros pasos con HashCat son numerosos —he aquí un buen ejemplo reciente— y permiten comprobar el funcionamiento de esta herramienta y su efectividad.

En los últimos tiempos han aparecido incluso proyectos como CrackQ que se basan en Hashcat pero le añaden una potente interfaz gráfica que facilita las cosas y añade funciones adicionales como la geolocalización de contraseñas populares.

Troy Hunt, experto en seguridad y responsable del servicio Have I Been Pwned hizo un análisis de un gran conjunto de contraseñas el año pasado y descubrió que Google, Microsoft y Yahoo establecían la longitud mínima de las contraseñas en 8 caracteres, pero otros servicios como Facebook, LinkedIn o Twitter dejaban usar contraseñas de tan solo seis caracteres.

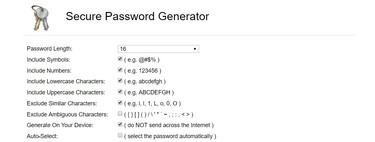

En los últimos tiempos la recomendación es clara: usar un gestor de contraseñas con una contraseña especialmente fuerte es lo más adecuado para todos los usuarios, que además conviene que utilicen sistemas de autenticación en dos pasos como los que proporcionan Google Authenticator o Authy, por ejemplo.

Imagen | Unsplash

Ver 79 comentarios