El pasado fin de semana el Clínic de Barcelona comunicaba que se había visto gravemente afectado por un "ciberataque de tipo ransomware". En la investigación iniciada tras el incidente se indicó que los responsables de este ciberataque fueron los miembros del grupo RansomHouse. ¿Quiénes son y cómo actúan?

Una historia reciente

Según BleepingComputer, se cree que RansomHouse inició su actividad en diciembre de 2021. La primera mención de este grupo se produjo con la publicación de un ransomware llamado White Rabbit. Al parecer RansomHouse ayudó al desarrollo de ese malware, pero indicando que ellos no usaban ransomware en sus ataques.

Notas de publicación del ransomware White Rabbit en los que se menciona por primera vez a RansomHouse (en este caso, Ransom House, con espacio). Fuente: BleepingComputer.

Notas de publicación del ransomware White Rabbit en los que se menciona por primera vez a RansomHouse (en este caso, Ransom House, con espacio). Fuente: BleepingComputer.

Su primera víctima fue la Saskatchewan Liquor and Gaming Authority (SLGA), como reflejaba la lista de empresas y entidades extorsionadas en el sitio web de RansomHouse, al que se puede acceder desde la Dark Web. Allí se publican las direcciones URL de las víctimas atacadas y extorsionadas, aumentando la exposición de esas empresas y usando esa información como un método adicional de extorsión.

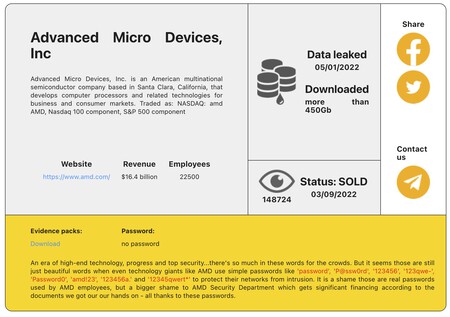

Los ataques han continuado desde entonces, y en ciertos casos los afectados han sido empresas como AMD, de la que se robaron 450 GB de datos.

Información publicada desde RansomHouse sobre el ciberataque a AMD. Tal y como explican, algunos empleados utilizaron contraseñas demasiado simples y eso les permitió ganar acceso a sus sistemas. La información, aseguran, acabó siendo vendida en septiembre de 2022.

Información publicada desde RansomHouse sobre el ciberataque a AMD. Tal y como explican, algunos empleados utilizaron contraseñas demasiado simples y eso les permitió ganar acceso a sus sistemas. La información, aseguran, acabó siendo vendida en septiembre de 2022.

En aquella ocasión BleepingComputer logró contactar con los miembros de RansomHouse, que explicaron que ni siquiera habían intentado contactar con AMD porque "lo consideramos una pérdida de tiempo: será más valioso vender los datos que esperar a que los responsables de AMD reaccionen con toda la burocracia que eso implica".

Mensaje en el canal de Telegram de RansomHouse sobre sus ciberataques a Shoprite, AHS o AMD.

Mensaje en el canal de Telegram de RansomHouse sobre sus ciberataques a Shoprite, AHS o AMD.

Otros ciberataques de los que teóricamente fueron responsables son los de ADATA, un fabricante taiwanés de hardware —negaron tal ataque—, la cadena de supermercados africana Shoprite —de la que afirman haber vendido los datos— o Keralty, una empresa colombiana de sanidad privada que opera en Latinoamérica, España, EEUU y Asia. No está claro si este último ciberataque está relacionado con el sufrido por el Clínic de Barcelona.

¿Hackers éticos que se pasan otro lado?

La actividad de este grupo, indican los expertos, es algo distinta a la de otros de este estilo: según esa actividad RansomHouse no es una actividad independiente, sino que emerge dentro de otros grupos de ciberatacantes.

Captura del sitio web de RansomHouse en la Dark Web con las últimas empresas a las que han atacado y sus URLs.

Captura del sitio web de RansomHouse en la Dark Web con las últimas empresas a las que han atacado y sus URLs.

Un informe de Cyberint de mayo de 2022 revelaba que este grupo podría estar formado por expertos en ciberseguridad cansados de intentar obtener recompensas por detectar fallos de seguridad en empresas y entidades.

Se cree que pueden ser miembros de Blue Teams y Red Teams. Los primeros son hackers éticos que tratan de defender a empresas de ciberataques tapando agujeros de seguridad mientras, y que se defienden de los miembros de los Red Teams, que precisamente tratan de encontrar vulnerabilidades e infiltrarse en los sistemas.

Estos equipos que trabajan ofensiva y defensivamente pueden ayudar a las empresas a mejorar su seguridad, pero según los datos de Cyberint los miembros de Ransomware se acabaron cansados de no verse compensados como ellos creían y acabaron dando el salto a este tipo de organización para extorsionar a los afectados.

Aún así, en las conversaciones capturadas por Cyberint en grupos de Telegram los miembros de RansomHouse mostraban un actitud "educada":

"No se dejan arrastrar a discusiones irrelevantes. Afirman ser muy liberales y estar a favor de la libertad. No quieren mezclar negocios y política y anuncian que nunca trabajarán con hacktivistas radicales o grupos de espionaje. Aunque el objetivo obvio del grupo es el beneficio personal, intentan que sea lo menos doloroso posible para sus víctimas y se comportan de forma directa".

Quiénes son RansomHouse según los propios miembros de RansomHouse

Mientras, en su sitio web en la Dark Web RansomHouse se autodefine como "una comunidad de mediadores profesionales:

"No producimos ni utilizamos ningún ransomware. Nuestro principal objetivo es minimizar los daños que puedan sufrir las partes relacionadas. Los miembros de RansomHouse prefieren el sentido común, la buena gestión de conflictos y las negociaciones inteligentes en un esfuerzo por lograr el cumplimiento de las obligaciones de cada parte en lugar de tener discusiones no constructivas. Estos son principios necesarios y suficientes que conducen a acuerdos amistosos y a veces incluso a una posterior cooperación productiva y amistosa".

El mensaje de este grupo recalca que según ellos estas amenazas ayudan a "concienciar al sector privado" sobre los problemas de seguridad. "Por desgracia", destacan, "la mayoría de las veces los directores generales prefieren cerrar los ojos ante la ciberseguridad ahorrando presupuesto en su personal o gastando enormes cantidades de dinero sin pensar, lo que inevitablemente conduce a vulnerabilidades".

Para esta comunidad la culpa de estos ciberataques "no son los que encontraron la vulnerabilidad o llevaron a cabo el hackeo", sino los responsables de ciberseguridad de esas empresas "que no pusieron un candado en la puerta y la dejaron abierta de par en par, invitando a entrar a todo el mundo".

La suposición de que los miembros de este grupo se creían insuficientemente compensados en su etapa anterior se ve apoyada por lo que dicen a continuación: "en raras ocasiones se puede encontrar gratitud y pagos ridículamente pequeños que no cubren ni el 5% de los esfuerzos de un entusiasta". Por ello, explican:

"Han surgido grupos de entusiastas de la negligencia con los datos, deseosos de cobrar honradamente racionalizando este caos mediante el castigo público. Estos métodos de ganar dinero y señalar los errores de las empresas pueden ser controvertidos, y cuando se recuerda que estamos hablando de corporaciones multimillonarias en el bando contrario, queda claro por qué para el equipo de RansomHouse es tan importante entablar un diálogo. De eso trata este proyecto: de reunir a las partes en conflicto, ayudarlas a entablar un diálogo y tomar decisiones informadas y equilibradas. El equipo se esfuerza por encontrar una salida incluso a las situaciones más difíciles y permitir que ambas partes avancen sin cambiar las reglas sobre la marcha. La incompetencia y el alboroto son inaceptables cuando se trata de estos casos, que es exactamente lo que ocurre la mayoría de las veces. Aquí y ahora estamos creando una nueva cultura y racionalizando esta industria".

Los responsables de RansomHouse añaden que las empresas afectadas que se niegan a pagar por este tipo de trabajo "tendrán que hacer frente a costes legales y de reputación". Afirman que en esos casos no solo divulgarán la información en su sitio web o canal oficial de Telegram, "sino que también llamaremos la atención de periodistas, público y terceros sobre el problema y haremos todo lo necesario para que el incidente sea lo más público posible". Aún así, aseguran:

"Estamos estrictamente en contra del sufrimiento de cualquier persona que haya sido víctima de la irresponsabilidad y las filtraciones de otras personas. En la medida de nuestras posibilidades, les ayudamos dándoles la oportunidad de hacer una solicitud a través de nuestro canal oficial de Telegram y hacer que su paquete de datos se elimine del conjunto compartido antes de que se publique"

Como explicaban en Cyberint, teóricamente RansomHouse se encarga de robar datos y luego inicia las negociaciones para que las entidades afectadas puedan evitar que esos datos se vendan a otras partes interesadas o sean expuestas públicamente.

Desde RansomHouse aseguran que no cifran la información como suele ocurrir con los ataques de ransomware, pero curiosamente en su web sí que muestran la etiqueta "Encrypted" (cifrada) como sí realizaran esa acción con los datos de esas entidades.

De hecho en otro de los apartados de su sitio web se muestra cómo la organización afectada no debe acudir a agencias de seguridad y debe pagar la cantidad negociada a una cartera bitcoin, a partir de lo cual RansomWare borrará toda la información de sus servidores, se eliminarán las puertas trasera, se compartiran algunas recomendaciones de seguridad y, si es necesario, "se ofrecerá el software descifrado y guías y ayuda".

El Hospital Clínic vuelve poco a poco a la normalidad

Mientras, la actividad de recuperar la normalidad prosigue en el Clínic. En su comunicado más reciente sus responsables han indicado que se sigue trabajando para normalizar la situación. Las consultas externas se han vuelto a reactivar poco a poco, y también se han recuperado parte de las operaciones quirúrgicas.

Se siguen aplazando extracciones y radioterapia oncológica, y se está actuando de forma cuidadosa para garantizar la seguridad de los pacientes. La actividad que no se puede llevar a cabo de momento en el Clínic se está derivando a otros centros hospitalarios. No se ha indicado si esa vuelta a la actividad ha tenido que ver con algún tipo de negociación con los responsables del ciberataque.

Ver 25 comentarios